Business Relationship Management

Business Relationship Management

1.

Ruang

Lingkup

Manajemen hubungan bisnis terdiri dari pengetahuan,

keterampilan, dan perilaku (atau kompetensi) yang membina hubungan yang

produktif antara organisasi jasa (misalnya Sumber Daya Manusia , teknologi informasi

, departemen keuangan, atau penyedia eksternal) dan mitra bisnis mereka. BRM

berbeda dari manajemen hubungan perusahaan dan manajemen hubungan pelanggan

meskipun hal itu berkaitan. Ini adalah ruang lingkup yang lebih besar daripada

penghubung yang sejalan kepentingan bisnis dengan TI Penyerahan Ruang

lingkup manajemen hubungan bisnis berfokus pada penyelarasan pelanggan

tujuan dengan kegiatan penyedia layanan TI , yaitu, semua interaksi bahwa

penyedia layanan memiliki dengan pelanggan .

2.

Maksud dan

Tujuan :

·

Pengertian

Manajemen

hubungan bisnis (BRM) adalah pendekatan formal untuk pemahaman, mendefinisikan, dan mendukung kegiatan

antar-usaha yang terkait dengan jaringan bisnis .

·

Tujuan

Tujuan dari

manajemen hubungan bisnis adalah untuk memahami kebutuhan pelanggan bisnis dan

untuk memberikan layanan yang memenuhi kebutuhan tersebut .

3.

Prinsip Umum

Prinsip

Business Relationship Management

·

Pengukuran

dan analisis

Tujuan BRM

mengharuskan konsep-konsep dan prinsip-prinsip dapat diidentifikasi dan diukur.

Mengingat model, seseorang harus mampu mengidentifikasi hubungan bisnis yang

mereka terlibat dalam, dan mengukur mereka dalam hal seperti kuantitas atau

durasi. Hal yang sama berlaku untuk setiap aspek BRM, seperti jenis, peran,

atau prinsip.

Setiap

hubungan bisnis memiliki tujuan yang memerlukan partisipasi dari peran ganda

untuk mencapai. Tujuan dari hubungan bisnis yang diberikan adalah diskrit dan

terukur.

·

Reputasi dan

kepercayaan

Model BRM

harus berusaha untuk model dan mengukur reputasi dan kepercayaan .

Setiap

hubungan, dan setiap interaksi di dalamnya, memberikan kontribusi untuk

reputasi. Reputasi meringankan risiko dan mengurangi gesekan dalam proses

bisnis. Kepedulian untuk reputasi incentivizes perilaku yang baik.

Tidak adanya

kepercayaan akan menyebabkan hubungan bisnis untuk gagal. Kepercayaan

meningkatkan efisiensi dan memungkinkan resolusi konflik. Hubungan antara

kepercayaan sebagai konsep inti tradisional dan dalam bentuk yang muncul

'radikal' sebagai komponen dari komunitas online [11] harus dijelaskan.

·

Governance

Model BRM

perlu memperhitungkan dan menyelaraskan dengan model tata kelola perusahaan ,

termasuk etika bisnis , kendala hukum, dan norma-norma sosial yang berlaku

untuk hubungan bisnis.

·

Batas

Model BRM

harus menentukan batas-batas hubungan bisnis dalam kontinum yang lebih besar

dari hubungan interpersonal. Selain isu-isu pemerintahan, model harus memeriksa

jika ada tingkat optimal dari hubungan pribadi, dan apakah mereka berbeda

berdasarkan jenis, peran, atau atribut lainnya. model harus membantu menentukan

batas-batas yang mengoptimalkan efektivitas sementara mendukung tata kelola yang

baik.

·

Pertukaran

dan timbal balik

Model BRM

pertukaran dan timbal balik harus memperluas dimensi tradisional untuk akun

untuk tidak hanya pertukaran keuangan, tetapi juga pertukaran waktu, uang,

pengetahuan, dan reputasi. Ini adalah fitur kunci dari hubungan bisnis.

4.

PERAN

Sebagai

peran organisasi, BRM peran organisasi adalah hubungan antara penyedia layanan

dan bisnis. Peran bertindak sebagai penghubung, orkestra, dan navigator antara

penyedia layanan dan satu atau unit bisnis yang lebih.

Peran Bisnis

Relationship Manager telah diperkenalkan di ITIL 2011 untuk melakukan kegiatan

dalam proses bisnis Relationship Management.

5. Hubungan

dengan proses manajemen layanan lainnya

Deskripsi

proses

ITIL Bisnis

Relationship Management, Manajemen Hubungan Bisnis

Bisnis

Relationship Management telah diperkenalkan sebagai proses baru dalam ITIL

2011.

Terbaru tempat bimbingan survei kepuasan pelanggan dan

manajemen pengaduan dalam Bisnis Relationship Management. Akibatnya, proses

yang sesuai telah dipindahkan dari terus menerus Peningkatan Pelayanan untuk

Bisnis Relationship Management. Gambaran proses ITIL Bisnis Relationship

Management, menunjukkan antarmuka yang paling penting.

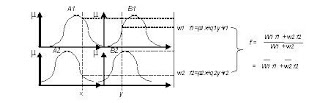

Manajemen Keuangan Untuk Layanan TI

Ruang

Lingkup

Ruang lingkup

Keuangan Untuk Layanan TI sesungguhnya hanya mencakup tiga hal utama yaitu

tentang keputusan keuangan, keputusan investasi dan kebijakan deviden.

1.

Keputusan Keuangan dilakukan untuk mencari dana. Keputusan itu tercermin pada

sisi yang mengungkapkan seberapa besar proporsi utang dan ekuitas suatu

perusahaan.

Contohnya :

Keputusan Keuangan adalah menentukan berapa banyak obligasi (utang jangka

panjang) yang harus ditambah dan berpapa banyak saham biasa yang perlu

diterbitkan.

2.

Keputusan Investasi

Segala

keputusan manajerial yang dilakukan untuk menghasilkan dana berbagai macam

aktiva. Boleh juga dikatakan bahwa keputusan investasi adalah keputusan bisnis,

dan itu diluar keputusan keuangan.

3.

Kebijakan devide

Yaitu

seluruh kebijakan yang dilakukan untuk menetapkan seberapa besar laba bersih

yang dibagikan kepada para pemegang saham dan berapa besar laba bersih yang

tetap ditahan untuk cadangan investasi tahunan, kebijakan itu akan tercermin

dari besarnya perbandingan laba bersih.

Contoh

kebijakan deviden adalah menetapkan apakah presentase pembagian deviden saat

ini perlu ditingkatkan atau tetap dipertahankan sebagaimana pada tahun

sebelumnya.

Maksud dan

Tujuan :

Tujuan dari

Manajemen Keuangan Jasa IT (ITFM) adalah untuk mengoptimalkan biaya IT Services

saat mengambil menjadi kualitas akun dan faktor risiko. Saldo analisis biaya

terhadap kualitas dan risiko untuk membuat cerdas, strategi optimalisasi biaya

berdasarkan metrik-. Balancing diperlukan karena biaya pemotongan mungkin tidak

menjadi strategi terbaik untuk memberikan output konsumen yang optimal.

ITFM adalah

disiplin berdasarkan prinsip keuangan dan akuntansi standar, tapi alamat

prinsip-prinsip tertentu yang berlaku untuk layanan TI, seperti manajemen aset

tetap, manajemen modal, audit, dan penyusutan.

Untuk sebuah

organisasi TI internal, tujuannya digambarkan sebagai:

Untuk

memberikan pelayanan hemat biaya dari aset TI dan sumber daya yang digunakan

dalam memberikan layanan TI

Untuk

outsourcing organisasi IT atau organisasi TI yang dijalankan seolah-olah itu

sebuah entitas yang terpisah (yaitu, dengan pengisian penuh) tujuan dapat

digambarkan sebagai:

Untuk dapat

menjelaskan sepenuhnya untuk belanja pada layanan TI dan dapat atribut biaya

ini untuk layanan yang diberikan kepada pelanggan organisasi dan untuk membantu

manajemen dengan menyediakan rinci dan dihitung biayanya kasus bisnis untuk

perubahan yang diusulkan untuk layanan

Layanan Teknologi Informasi Manajemen Kontinuitas

Ruang Lingkup

situsnya

bertujuan untuk memberikan pengenalan untuk membangun proses Business

Continuity Management dalam sebuah organisasi dalam rangka untuk mengurangi

teknologi dan kontinuitas informasi risiko yang teridentifikasi sebagai bagian

dari Manajemen Risiko.

Dalam rangka

mempertahankan ketersediaan TI dan informasi organisasi perlu memahami

yang proses

sangat penting, seberapa cepat mereka harus dipulihkan.

apa IT dan

informasi yang diperlukan untuk menjaga proses-proses penting yang berjalan.

Dengan

menggunakan informasi ini, ICT dan Keamanan Informasi (IS) profesional dapat

menentukan tindakan yang harus dilakukan untuk memastikan bahwa TI dan

informasi persyaratan proses kritis dapat dipenuhi, meskipun peristiwa yang

mengganggu. Ini termasuk memastikan bahwa ICT dan IS staf tersedia dalam jangka

waktu yang diperlukan dan identifikasi situs alternatif (s) yang bekerja harus

itu menjadi perlu. Informasi ini rinci dalam Business Continuity Plan (BCP).

Setelah ICT

dan IS operasional lagi, tim operasional akan dapat bekerja dari mereka IT

Service Continuity Plan untuk mengembalikan komponen TI kritis dan informasi

yang diperlukan untuk mendukung proses kritis.

Maksud &

Tujuan

Layanan

Continuity Management (ITSCM) IT bertujuan untuk mengelola risiko yang serius

dapat mempengaruhi layanan TI. ITSCM memastikan bahwa penyedia layanan TI

selalu dapat memberikan minimum setuju Layanan Levels, dengan mengurangi resiko

dari kejadian bencana untuk tingkat yang dapat diterima dan perencanaan untuk

pemulihan layanan TI. ITSCM harus dirancang untuk mendukung Business Continuity

Management.

Manajemen keamanan Informasi dan Manajemen Akses

Kebijakan

Keamanan Informasi (Information Security Policy)

Tujuan

kebijakan keamanan informasi adalah untuk memberikan arahan dan dukungan

manajemen keamanan informasi. Manajemen harus menetapkan arah kebijakan yang

jelas dan menunjukkan dukungan, serta komitmen terhadap keamanan informasi

melalui peerapan dan pemeliharaan suatu kebijakan keamanan informasi di seluruh

tatanan organisasi.

Kebijakan

Keamanan Informasi meliputi :

·

Dokumen

Kebijakan Keamanan Informasi (Information security policy document)

Kontrol yang

seharusnya dipenuhi adalah dokumen kebijakan keamanan informasi harus disetujui

oleh manajemen, dipublikasikan dan disosialisasikan dengan baik kepada seluruh

pegawai. Di dalam dokumen kebijakan tersebut harus ada pernyataan komitmen

manajemen dan pendekatan organisasi dalam mengelola keamanan informasi. Dokumen

tersebut paling tidak harus mencakup hal-hal sebagai berikut :

·

Definisi

keamanan informasi, sasaran umum dan cakuoan, serta pentingnya keamanan sebagai

mekanisme untuk berbagi informasi

Pernyataan

komitmen manajemen, dukungan terhadap tujuan, dan prinsip, persyaratan standard

an kesesuaian sebagai bagian penting untuk organisasi, seperti berikut.

a)

Kesesuaian persyaratan legalitas dan kontraktual

b)

Kebutuhan pendidikan keamanan

c)

Pencegahan dan deteksi terhadap virus dan piranti lunak berbahaya lain

d)

Manajemen kelangsungan bisnis

e)

Konsekuensi atas pelanggaran kebijakan keamanan

f)

Definisi tanggungjawab umum dan khusu untuk manajemen keamanan informasi,

termasuk melaporkan insiden keamanan

g)

Rujukan untuk dokumentasi yang mendukung kebijakan, seperti detil kebijakan

keamanan dan prosedur untuk system informasi tertentu atau aturan keamanan yang

harus dipatuhi pengguna.

Sistem

manajemen Keamanan Informasi

ISMS

(information security management system) atau sistem manajemen keamanan

informasi adalah

istilah yang muncul terutama dari ISO/IEC 27002 yang merujuk pada suatu sistem

manajemen yang berhubungan dengan keamanan informasi. Konsep utama ISMS untuk

suatu organisasi adalah untuk merancang, menerapkan, dan memelihara suatu

rangkaian terpadu proses dan sistem untuk secara efektif mengelola keamanan

informasi dan menjamin kerahasiaan, integritas, serta ketersediaan aset-aset

informasi serta meminimalkan risiko keamanan informasi.

Standar ISMS

yang paling terkenal adalah ISO/IEC 27001 dan ISO/IEC 27002 serta

standar-standar terkait yang diterbitkan bersama oleh ISO dan IEC. Information

Security Forum juga menerbitkan suatu ISMS lain yang disebut Standard of Good

Practice (SOGP) yang lebih berdasarkan praktik dari pengalaman mereka. Kerangka

manajemen teknologi informasi (TI) lain seperti COBIT dan ITIL juga menyentuh

masalah-masalah keamanan walaupun lebih terarah pada kerangka tata kelola TI

secara umum.

Information

Security Management Maturity Model (dikenal dengan ISM-cubed atau ISM3) adalah

suatu bentuk lain dari ISMS yang disusun berdasarkan standar-standar lain

seperti ISO 20000, ISO 9001, CMM, ISO/IEC 27001, serta konsep-konsep umum tata

kelola dan keamanan informasi. ISM3 dapat digunakan sebagai dasar bagi ISMS

yang sesuai dengan ISO 9001. ISM3 berbasis pada proses dan mencakup metrik

proses sedangkan ISO/IEC 27001 berbasis pada kontrol.

Fasilitas

Manajemen - Kontrol Akses Fisik

Fasilitas

Manajemen keamanan informasi adalah Aktivitas untuk menjaga agar sumberdaya

informasi tetap aman . Manajemen keamanan informasi terdiri atas empat tahap,

yaitu:

1.

Mengidentifikasi ancaman yang dapat menyerang sumber informasi perusahaan.

2.

Mendefinisikan resiko yang disebabkan oleh ancaman.

3.

Menentukan kebijakan keamanan informasi.

4.

Mengimplementasikan pengendalian untuk mengatasi resiko resiko tersebu

Akses

kontrol secara fisik biasanya diberikan pada petugas khusus seperti penjaga

keamanan. Umumnya ada pagar atau pintu untuk menghindari akses kontrol fisik

dari pihak yang tidak berkepentingan. Kontrol akses secara fisik dapat dicapai

oleh manusia melalui cara mekanis seperti kunci atau melalui sarana teknologi

yang disebut sistem akses kontrol. Hak akses hanya bagi yang berkepentingan ini

sangat berguna untuk melindungi aset properti bila didukung dengan kamera CCTV.

Sumber :

Komentar

Posting Komentar